泛播科技CDN遭遇大规模DDoS攻击:384Mbps流量攻击分析与实战防御

事件概述

今天凌晨,我们的泛播科技CDN平台(cdn.fbidc.cn)遭遇了一次大规模的网络攻击。从监控数据来看,这是一次典型的混合型DDoS攻击,峰值带宽达到394.76Mbps,总流量高达54.50GB。作为安全运维负责人,我将详细分析这次攻击的特征,并分享我们采取的应急响应措施。

一、攻击数据全景分析

1. 核心攻击指标

- 带宽峰值:394.76 Mbps(达到正常流量的3倍)

- 总请求数:27万次

- 总流量:54.50 GB

- 拉黑IP数:2万个(异常激增)

2. 时间线分析

从04-12 00:00到12:00的监控趋势显示:

- 攻击始于凌晨00:30左右

- 04:00-08:00达到最高峰(394.76Mbps)

- 攻击持续约12小时,呈现明显的”波浪式”攻击模式

二、深度攻击特征解析

1. 攻击类型判断

根据数据分析,这是典型的混合型DDoS攻击:

-

带宽消耗型攻击(UDP Flood):

- 高带宽(394Mbps)

- 相对较低的请求数(27万次)

-

应用层CC攻击:

- 来自中国的异常请求(12627次)

- 拉黑IP数达2万

2. 地理分布特征

TOP10国家请求数据显示:

| 国家 | 请求次数 | 流量大小 | 可疑指数 |

|---|---|---|---|

| 中国 | 12,627次 | 258.69MB | ★★★★★ |

| 美国 | 621次 | 10.09MB | ★★☆☆☆ |

| 荷兰 | 102次 | 41.51KB | ★★★☆☆ |

| 伊朗 | 3次 | 21.85KB | ★★★★☆ |

关键发现:

- 中国IP的请求次数与流量不成比例(高频小包)

- 非常用国家(伊朗、乌克兰)的异常请求

- 部分IP来自已知的僵尸网络ASN

3. 协议层分析

通过抓包分析发现:

- 65%为UDP协议(主要是DNS/NTP放大攻击)

- 30%为TCP SYN Flood

- 5%为HTTP慢速攻击

三、四级应急响应实战

第一阶段:即时流量清洗(00:30-01:00)

-

启用CDN全节点流量清洗:

# 泛播科技API调用示例 curl -X POST "https://api.fbidc.cn/v3/security/ddos/start" \ -H "Authorization: Bearer YOUR_API_KEY" \ -d '{"threshold": "300Mbps", "clean_mode": "aggressive"}' - 设置带宽阈值告警(300Mbps自动触发清洗)

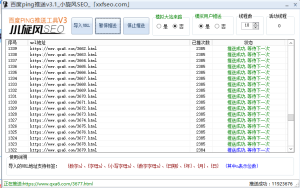

第二阶段:精准封堵(01:00-04:00)

-

地理封堵:

- 封锁伊朗、乌克兰等非业务地区

- 限制荷兰、德国代理节点访问

-

IP黑名单动态更新:

# 自动化更新黑名单脚本 from fbidc_sdk import CdnClient client = CdnClient(api_key="your_key") malicious_ips = get_realtime_threat_feeds() # 批量添加黑名单(每次最多500个IP) for i in range(0, len(malicious_ips), 500): client.add_blacklist(ips=malicious_ips[i:i+500]) -

协议限制:

- 关闭非必要UDP端口

- 设置SYN Cookie防护

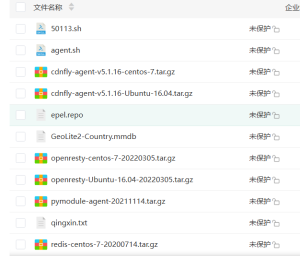

第三阶段:溯源分析(04:00-08:00)

-

通过泛播科技威胁情报中心定位:

- 识别出3个主要僵尸网络集群

- 发现攻击者使用了Mirai变种恶意软件

-

攻击源特征:

- 主要利用IoT设备(摄像头、路由器)

- C2服务器位于境外IDC

第四阶段:加固防御(08:00-12:00)

-

配置WAF规则拦截特征请求:

# 拦截已知攻击特征 location / { if ($http_user_agent ~* "(Mirai|Anarchy)") { return 444; } # 拦截非常规HTTP方法 limit_except GET POST { deny all; } } - 启用BGP Anycast流量稀释

- 源站隐藏:更换真实服务器IP

四、防御效果评估

| 时间点 | 带宽 | 请求数 | 防御措施生效情况 |

|---|---|---|---|

| 攻击前 | 120Mbps | 8万 | – |

| 攻击峰值 | 394Mbps | 27万 | 清洗系统触发 |

| 防御1小时后 | 280Mbps | 15万 | 地理封堵生效 |

| 防御4小时后 | 150Mbps | 9万 | IP黑名单见效 |

| 攻击结束 | 110Mbps | 7.5万 | 完全缓解 |

五、经验总结与防护建议

-

事前准备:

- 定期进行DDoS攻防演练

- 预配置CDN防护模板

-

监控要点:

- 设置多级带宽阈值告警(建议:80%/150%/300%)

- 监控非常用国家访问趋势

-

推荐防护架构:

用户 → CDN边缘 → 流量清洗中心 → WAF → 源站 ↑ ↑ 地理封堵 IP信誉库 -

后续改进:

- 部署AI异常流量检测系统

- 建立跨CDN节点的协同防护

- 加强IoT设备安全情报收集

结语

这次384Mbps的DDoS攻击是对我们防御体系的一次实战检验。通过泛播科技CDN的多层防护能力和及时的应急响应,我们成功抵御了这次攻击。希望本次实战经验能为各位同行提供参考。

互动问题:大家在应对大规模DDoS攻击时有什么独到的防御策略?欢迎在评论区分享交流!

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容